Trendy w zakresie eksploatacji podkreślają potrzebę wielowarstwowego cyberbezpieczeństwa w opiece zdrowotnej

Ransomware, luki w zabezpieczeniach chmury i błędne konfiguracje, zły ruch botów i phishing to jedne z największych zagrożeń cyberbezpieczeństwa, z jakimi borykają się obecnie organizacje opieki zdrowotnej . Aby chronić się przed tymi zagrożeniami, organizacje muszą mieć solidną postawę bezpieczeństwa, w tym taktyki takie jak szkolenia w zakresie bezpieczeństwa, zarządzanie tożsamościami i łatanie luk w zabezpieczeniach.

W związku z wykorzystywaniem starszej technologii przez wiele systemów opieki zdrowotnej i rozprzestrzenianiem się urządzeń Internetu Rzeczy Medycznych , łatanie jest kluczowym krokiem w zabezpieczaniu środowisk IT w służbie zdrowia. Jednak nowe dane firmy SonicWall sugerują, że samo łatanie nie wystarczy. W swoim raporcie Threat Brief z 2025 r . firma SonicWall odnotowała 110-procentowy wzrost ataków na luki w zabezpieczeniach firmy Microsoft, co daje ponad 6,9 miliona zagrożeń zablokowanych przez zapory SonicWall.

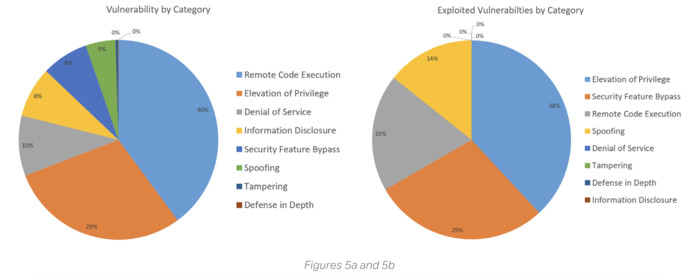

Co najważniejsze, najczęściej łatane luki nie zawsze były najbardziej eksploatowane. Luki umożliwiające zdalne wykonanie kodu stanowiły 40% luk, ale odpowiadały tylko za 19% ataków. Natomiast błędy związane z podniesieniem uprawnień (EoP) — które mogą być mniej widoczne, ale często są bardziej niebezpieczne — były najczęściej eksploatowane i stanowiły 38% ataków w świecie rzeczywistym.

„Po naprawieniu ponad 1000 luk i zablokowaniu milionów powiązanych zagrożeń, jedno jest jasne: samo łatanie nie wystarczy” — mówi Douglas McKee, dyrektor wykonawczy ds. badań nad zagrożeniami w SonicWall . „Atakujący poruszają się szybciej niż kiedykolwiek, aby wykorzystać ścieżki, które zapewniają najwięcej korzyści i najmniejszy opór”.

Najczęstsze luki w zabezpieczeniach nie są najczęściej wykorzystywaneRaport SonicWall wskazuje, że w warunkach naturalnych hakerzy gromadzą się wokół tego, co działa. Na przykład metody omijania funkcji bezpieczeństwa stanowiły zaledwie 8% znanych luk, ale stanowiły 29% exploitów.

Zdjęcie dzięki uprzejmości SonicWall

Te liczby są przypomnieniem, że sama objętość nie może kierować priorytetami łatania. Zamiast tego organizacje opieki zdrowotnej powinny również kierować się tym, jak atakujący zachowują się w prawdziwym świecie.

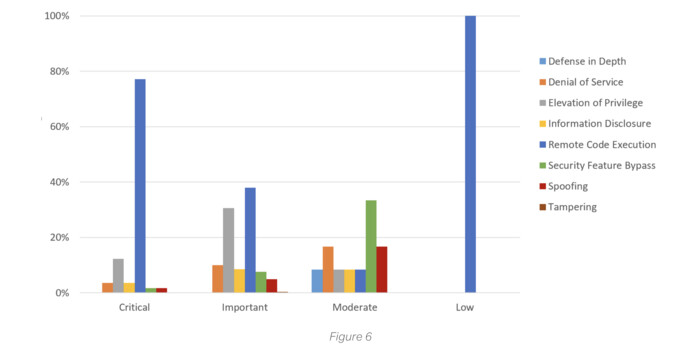

Stopień zagrożenia nie zawsze jest taki, na jaki wyglądaPod względem objętości, luki umożliwiające zdalne wykonanie kodu były najczęstsze. Stanowiły one również 77% najbardziej krytycznych luk. Jednak bycie najczęstszą i najbardziej krytyczną kategorią luk nie czyniło ich najbardziej podatnymi na wykorzystanie.

Na przykład luki w zabezpieczeniach obejścia funkcji były mniej powszechne i mniej krytyczne pod względem powagi niż luki umożliwiające zdalne wykonanie kodu. Jednak dane SonicWall ujawniły, że były one często wykorzystywane do pomocy atakującym w eskalacji dostępu lub wyłączaniu narzędzi bezpieczeństwa, a te działania mogą zmienić umiarkowaną lukę w eksploit o krytycznych konsekwencjach.

SonicWall zauważył również, że Microsoft oznaczył 123 luki jako „bardziej prawdopodobne wykorzystanie” w 2024 r., co jest ważnym wskaźnikiem cyberobrony. Jednak tylko 10 z nich trafiło do Katalogu znanych wykorzystanych luk Cybersecurity and Infrastructure Security Agency . Dwie z tych 10 zostały oznaczone jako „mniej prawdopodobne wykorzystanie”, co pokazuje, że nawet najlepsze przewidywania mogą zostać zniweczone przez rzeczywiste zachowania cyberprzestępców.

Zdjęcie dzięki uprzejmości SonicWall

Wielowarstwowe, proaktywne środki obronne stały się obowiązkoweKrajobraz podatności Microsoftu w 2024 r. odzwierciedlał różnorodność i zmienność cyberzagrożeń w porównaniu z samą liczbą. Łatanie jest i zawsze będzie ważne, ale ustalenie, jak ustalać priorytety łatek, staje się coraz bardziej skomplikowane.

„Organizacje potrzebują inteligentniejszego, szybszego podejścia, takiego, które łączy wykrywanie i reagowanie w czasie rzeczywistym z warstwowymi zabezpieczeniami na każdej powierzchni ataku” – mówi McKee. Oznaczył następujące priorytety:

- Identyfikacja wyrafinowanych prób eskalacji uprawnień

- Neutralizacja złośliwego oprogramowania ukrytego w dokumentach pakietu Office

- Blokowanie exploitów zanim dotrą do użytkowników

- Zintegrowane zabezpieczenia punktów końcowych, kont e-mail i sieci

„Organizacje, które inwestują w skoordynowane, oparte na wywiadzie bezpieczeństwo, nie tylko nadążają za zagrożeniami, ale i je wyprzedzają” – mówi. „To często może być różnica”.

healthtechmagazine