Entre a física quântica e o blockchain: um gerador de números aleatórios quânticos à prova de fraude

Existem processos em que garantir a aleatoriedade é essencial para assegurar a legitimidade dos resultados, como a loteria, a seleção de membros de seções eleitorais ou os beneficiários de um empreendimento habitacional social. Essa aleatoriedade também é crucial para proteger a segurança da rede, especialmente desde que Peter Shor, matemático do Instituto de Tecnologia de Massachusetts, demonstrou há 30 anos que um computador quântico pode resolver eficientemente um problema de fatoração (a decomposição de uma expressão algébrica em um produto). A criptografia que sustenta tudo, desde as transações bancárias mais comuns até conversas em plataformas de mensagens, depende dessa fatoração. Uma pesquisa publicada na Nature nesta quarta-feira fornece uma solução que abrange a física quântica e o blockchain , o sistema de criptomoedas e outros processos : um gerador de números aleatórios à prova de fraudes.

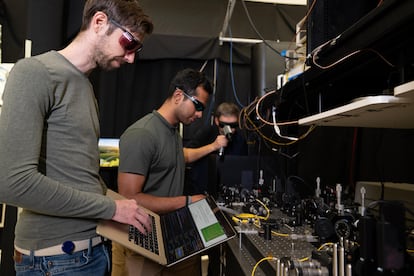

Dezenas de sites e aplicativos oferecem programas para gerar números aleatórios. Eles podem ser usados para resolver jogos de azar em casa ou para gerar propostas-chave. "No entanto", explicam os pesquisadores, liderados pelo físico Gautam Kavuri , da Universidade do Colorado, "os geradores de números aleatórios atuais que dependem de hardware existente exigem um nível de confiança de que o sistema não foi hackeado ou adulterado em algum momento do processo e, portanto, não há uma maneira clara de certificar se um determinado gerador é realmente aleatório."

Kavuri e os outros cientistas, incluindo o espanhol Carlos Abellán , propõem um sistema que se baseia na natureza da mecânica quântica para “oferecer números aleatórios caracterizados tanto pela uniformidade quanto pela imprevisibilidade”.

O sistema, chamado Colorado University Randomness Beacon (CURBy), mede dois fótons simultaneamente a uma distância de 110 metros. Cada etapa do processo de medição é registrada em uma sequência de dados chamada "cadeia de hash ", um modelo inspirado em blockchain que torna qualquer tentativa de manipulação do processo detectável, e qualquer tentativa de alterá-lo também torna virtualmente impossível manipular todos os elos da cadeia.

Durante os testes do sistema, 7.434 números aleatórios certificados foram gerados a partir de 7.454 tentativas ao longo de 40 dias, resultando em uma taxa de sucesso de 99,7%. A baixa taxa de erro é amplamente atribuída a "erros de programação durante a coleta de dados".

Os geradores de números aleatórios existentes são "auditáveis" (exame de processo), mas não podem garantir que seus resultados sejam imprevisíveis, visto que a fonte é conhecida ou pode ser manipulada. "Um invasor que descobre as entradas iniciais pode prever perfeitamente suas saídas", alertam.

No entanto, o CURBy “pode ser totalmente rastreado, auditado e certificado como imprevisível, extraindo resultados da aleatoriedade de correlações quânticas não locais imprevisíveis e usando cadeias de hash entrelaçadas para rastrear e verificar criptograficamente o processo de extração”, explicam os pesquisadores.

“Ser capaz de verificar e auditar números aleatórios para detectar possíveis manipulações e demonstrar imprevisibilidade é vital para estabelecer a confiança pública nessas aplicações”, explica a equipe do CURBy, que aponta para possíveis casos de uso, como sorteios de recursos públicos, loterias, seleções aleatórias, seleção de parâmetros em esquemas criptográficos públicos e processos eleitorais eletrônicos.

A natureza quântica do sistema garante a imprevisibilidade dos resultados. A rastreabilidade de todo o processo é baseada em um modelo semelhante ao blockchain , um sistema proposto na computação clássica como um dos mais seguros. "Em vez de uma única parte controlar todo o processo de geração de aleatoriedade, distribuímos o protocolo entre várias partes independentes que devem trabalhar juntas para produzi-lo. Cada ação tomada por cada parte deve ser registrada de forma inviolável e pode ser verificada ou auditada de forma independente", explicam os pesquisadores sobre o protocolo, que eles apelidaram de "Twine", baseado na técnica criptográfica de cadeia de hash .

“Cada bloco de dados inclui um hash , ou impressão digital, do bloco anterior. Isso significa, primeiro, que qualquer bloco subsequente na cadeia deve ter sido criado antes dos anteriores. Segundo, quaisquer alterações subsequentes em um determinado bloco de dados resultariam em inconsistência, a menos que cada bloco subsequente também fosse modificado”, argumentam os autores.

“Em outras palavras”, explicam os pesquisadores, “para que um agente malicioso permaneça indetectável, ele precisa reescrever secretamente o histórico não apenas de sua própria cadeia de hash , mas também das cadeias de hash de todas as outras partes conectadas. À medida que o número de partes independentes na rede aumenta, tal ação se torna cada vez mais difícil.”

O professor Peter Brown, professor de tecnologia da informação quântica, que não estava envolvido no estudo e insiste neste ponto em um artigo associado à publicação da Nature : “Para que um terceiro controle a saída final do gerador de números aleatórios [CURBy] sem ser detectado, os registros das medições de emaranhamento e todas as cadeias de hash teriam que ser comprometidos em vários locais geográficos.”

A incorporação da computação quântica à segurança da sociedade digital é fundamental. Suas capacidades são extraordinárias para criar, mas também para violar, como Shor alertou em 1994. Nesse sentido, Jay Gambetta, chefe de desenvolvimento quântico da IBM e alheio ao estudo publicado nesta terça-feira, alertou durante a apresentação de Starling sobre a necessidade de que a corrida pelo desenvolvimento e pela segurança ocorra paralelamente: "A criptografia atual será quebrada pela computação quântica, então precisamos fazer a transição como indústria para proteger algoritmos quânticos. Existem algoritmos que já são quânticos, e a IBM tem um longo histórico de desenvolvimento de alguns que não acreditamos que um computador quântico possa quebrar. Grande parte da criptografia se resume a isso."

EL PAÍS

%3Aformat(jpg)%3Aquality(99)%3Awatermark(f.elconfidencial.com%2Ffile%2Fa73%2Ff85%2Fd17%2Fa73f85d17f0b2300eddff0d114d4ab10.png%2C0%2C275%2C1)%2Ff.elconfidencial.com%2Foriginal%2F984%2F296%2F0cb%2F9842960cbf5674cac69c6d5d163bc734.jpg&w=3840&q=100)